En 2013, de nombreux employés des services comptables de Google et Facebook ont commencé à recevoir des e-mails contenant des factures et des contrats signés par les dirigeants et les agents de leurs entreprises respectives de la part de leur fournisseur d’infrastructure taiwanais, Quanta Computers. Au cours des 24 mois à suivre, les employés ont payé les factures de plusieurs millions de dollars sans méfiance, avant que des soupçons d’une attaque de phishing ne surgissent.

À ce stade, plus de 100 millions de dollars avaient été transférés sur un compte bancaire appartenant à la fausse entreprise de l’escroc lituanien Evaldas Rimasauskas, qui, avec ses complices, avait passé les deux années précédentes à créer de faux comptes e-mail de Quanta et à élaborer rigoureusement les e-mails factices, ainsi que de fausses lettres, contrats et factures, blanchissant ensuite l’argent reçu via des banques en Lettonie, à Chypre, en Slovaquie, en Lituanie, en Hongrie et à Hong Kong. Suite aux poursuites judiciaires engagées par Google et Facebook à la découverte de l’arnaque, Rimasauskas a été arrêté et extradé de Lituanie, avant d’être condamné à cinq ans de prison en décembre 2019.

Phishing: L’utilisation d’e-mails non sollicités, de SMS et d’appels téléphoniques prétendument émanant d’une source légitime demandant des informations personnelles, financières et/ou des identifiants de connexion.

Bien que le phishing soit une tactique notoire exploitée depuis suffisamment longtemps pour que nous soyons en mesure de la détecter aisément, cela continue d’être une stratégie populaire et efficace pour obtenir un accès non-autorisé à des données sensibles et à des fonds. Les différentes pratiques sont de plus en plus sophistiquées, et son efficacité repose sur le maillon probablement le plus faible de la chaîne de sécurité : l’élément humain.

Avec environ 3,4 milliards d’e-mails de phishing envoyés chaque jour, les attaques demeurent la forme la plus courante de cybercriminalité, car elles servent non seulement d’attaques indépendantes, mais sont souvent le point d’entrée de menaces de sécurité plus sérieuses, les rendant responsables de 90% des fuites de données mondiales.

Le but du phishing est d’obtenir l’accès à des données sensibles, de voler des identifiants de connexion, de commettre des fraudes d’identité, d’accéder à des données de l’entreprise et aux secrets d’affaires, afin d’obtenir des contreparties financières. Pour exécuter efficacement ces activités, les cybercriminels ont développé de nombreuses méthodes de phishing, dont voici les plus courantes :

Email Phishing : Hameçonnage par e-mail

La forme la plus répandue de phishing, les attaquants se font passer pour une entité légitime et digne de confiance, telle qu’une banque, une plateforme de réseaux sociaux ou un service de livraison de colis, dans un e-mail contenant un lien vers des pièces jointes malveillantes ou vers un site web frauduleux demandant des informations telles que les identifiants de connexion.

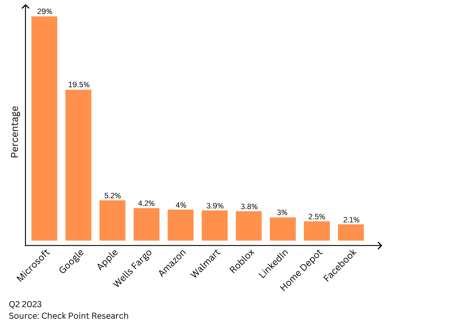

La société la plus imitée dans les tentatives de phishing de marque au deuxième trimestre de 2023 est Microsoft, représentant 29% de toutes les attaques de phishing dans le monde, suivi de Google (19,5%), Apple (5,2%) et les suivantes :

Malgré l’utilisation de divers canaux, notamment les SMS (Smishing) et les appels téléphoniques (Vishing) dans les tentatives d’hameçonnage, l’e-mail reste le support prédominant et le plus fréquemment exploité dans la majorité des attaques de phishing.

Spear Phishing : Hameçonnage ciblé

Ce type de phishing consiste en des e-mails personnalisés pour une personne ou une organisation spécifique, dans lesquels les attaquants usurpent l’identité d’une personne de confiance ou une source hautement légitime. En recueillant des informations personnelles sur leur cible pour rendre les e-mails de phishing plus convaincants, ils espèrent obtenir des données sensibles telles que des adresses, des coordonnées bancaires, des identifiants de connexion, etc.

En l’espace d’un an, environ 88% des organisations sont confrontées à au moins une attaque de spear phishing.

Clone phishing – Hameçonnage par clonage

Les attaquants répliquent, ou clonent, un e-mail légitime contenant un lien ou une pièce jointe, probablement un e-mail que la cible a déjà reçu précédemment. Ils modifient ensuite légèrement les détails de l’e-mail pour y inclure des liens ou des pièces jointes malveillants. Pour faire en sorte que l’e-mail semble provenir de la même source que le premier, le fraudeur peut remplacer de petits détails dans l’adresse de l’expéditeur, par exemple, changer support@marque.com en supp0rt@marque.com, ou utiliser des objets d’e-mails tels que : « Suivi des informations importantes ».

Pharming

Dans les attaques de pharming, les cybercriminels compromettent les serveurs DNS (Domain Name System) ou manipulent les fichiers hosts sur les appareils des victimes en utilisant un code malveillant et des logiciels pour rediriger leur trafic web vers des sites web non sécurisés, dans le but de voler les informations de la cible. Les sites web que vous avez visité auparavant peuvent soudainement sembler suspects. Soyez attentif aux typographies différentes, aux fautes d’orthographe, aux URL commençant par http au lieu de HTTPS, ou aux messages d’erreur tels que « votre connexion n’est pas privée » !

Pop-up

Ce type d’attaque utilise des fenêtres pop-up trompeuses ou des boîtes de dialogue, souvent accompagnées de fausses alertes de virus provenant de marques apparemment légitimes, dans le but de tromper les utilisateurs et de les amener à télécharger des logiciels malveillants sur leurs appareils.

BEC (Business Email Compromise) : Hameçonnage ciblé d’entreprise

En raison de l’augmentation du travail à distance, il y a eu une augmentation notable des attaques BEC, qui sont une tactique de phishing ciblé spécifiquement conçue pour obtenir des informations confidentielles de l’entreprise ou effectuer des transferts d’argent non autorisés, en se faisant passer pour un cadre ou un employé supérieur au sein de l’organisation.

Puisque les cybercriminels affinent leurs tactiques, les menaces deviennent de plus en plus difficiles à détecter. Bien que la mise en place de systèmes de sécurité et de logiciels solides puisse empêcher un grand nombre d’activités de cybercriminalité d’être exécutées avec succès, la responsabilité incombe toujours à l’utilisateur de maintenir de la vigilance dans son comportement en ligne.

L’éducation et la sensibilisation sont essentielles pour rester proactif, aidant les individus à reconnaître et à résister aux tentatives de phishing, et nous permettant de nous efforcer collectivement de créer un environnement numérique plus sécurisé.

Sources: IC3 Report 2022 , IT Governance , Check Point Research, Cisco , Techopedia , Norton